تست نفوذ یک فرایند است که تیمهای امنیتی برای بررسی سیستمها یا شبکههای کامپیوتری انجام میدهند تا ضعفها یا آسیبپذیریهای امنیتی را شناسایی کرده و از آنها بهره ببرند. این فرایند به شرکتها و سازمانها کمک میکند تا ضعفهای امنیتی شبکه ها و اپلیکیشن های خود را شناسایی کرده و آنها را برطرف کنند تا از حملات ناخواسته جلوگیری کنند.

به زبان ساده تر یعنی اینکه حملات سایبری را علیه هدف شبیه سازی کرده و تمام راه های نفوذ و آسیب پذیری ها را کشف کنیم و آنها رابر طرف کنیم.

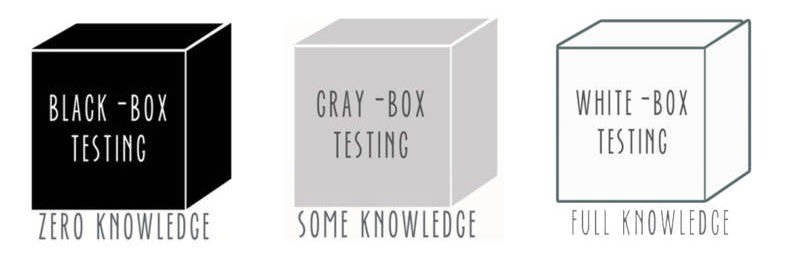

انواع روش های تست نفوذ چیست؟

روش های تست نفوذ به 3 دسته تقسیم می شود:

- جعبه سیاه (Black Box)

- جعبه خاکستری (Gray Box)

- جعبه سفید (White Box)

تست نفوذ جعبه سیاه (Black Box)

در این روش، نفوذگر هیچ اطلاعاتی درمورد هدف ندارد و همچنین هیچ دسترسی به سیستم داخلی ندارد و خارج از سازمان تست نفوذ را انجام می دهد. بلکه باید نفوذگر به جمع آوری اطلاعات درمورد هدف بپردازد.چند نمونه از روش های جمع آوری اطلاعات:

- Port scan

- oS scan

- IP scan

- تشخیص زبان برنامه نویسی

تست نفوذ جعبه خاکستری (Gray Box)

این نوع تست، تقریبا مانند تست جعبه سیاه است اما با این تفاوت که نفوذگر کمی اطلاعات درمورد سیستم دارد؛ همچنین نفوذگر به سیستم دسترسی دارد اما با دسترسی محدود و مشخص است.

بعضی از اطلاعاتی که در دسترس نفوذگر قرار می گیرد:

- نسخه زبان برنامه برنامه نویسی

- اپلیکیشن های استفاده شده

- نوع وب سرور

تست نفوذ جعبه سفید (White Box)

رسیدیم به شفاف ترین روش تست!

در این روش، نفوذگر به تمام اطلاعات و سیستم دسترسی دارد، و سعی می کند آسیب پذیری کشف کند.

اصلی ترین کار در این روش تست این است که، نفوذگر تمام کد منبع اپلیکیشن را بازبینی کند و آسیب پذیری را کشف کند.

برای سریع تر شدن انجام کشف آسیب پذیری از ابزار های آماده مانند semgrep, , bandit و … استفاده می کنند.

همچنین با اطلاعاتی که از شبکه سازمان دارد، باید پورت های باز غیر ضروری را تشخیص دهد.

مراحل تست نفوذ به روش جعبه سیاه

در تست نفوذ جعبه سیاه، باید مراحل گام به گام انجام شود تا تست به صورت کامل باشد.

گام اول: شناسایی هدف

در گام اول، نفوذگر باید هدف خود را بشناسد و اطلاعات کمی از آن جمع آوری کند تا گام بعدی کارش راحت تر بشود.

همچنین نفوذگر باید محدود تست خود را بشناسد تا خارج محدود که قرارداد شده است تست انجام ندهد!

گام دوم: جمع آوری اطلاعات

این گام مهمترین گام است!

در گام دوم، نفوذگر شروع به جمع آوری اطلاعات هدف می کند تا بتواند کامل هدف را بشناسد.

به دلیل اینکه هرچه بیشتر اطلاعات درمورد هدف داشته باشیم، راحت تر میتوانیم برای راه های نفوذ برنامه و طرح داشته باشیم. برخی از ابزار هایی که در این گام استفاده می شود:

گام سوم: نفوذ

نفوذگر در این گام، انواع آسیب پذیری های احتمالی را بر اساس اطلاعاتی که به دست آورده، دسته بندی و شروع به تست کردن این آسیب پذیری ها می کند و تا زمانی که آسیب پذیری از سیستم کشف نکند و نفوذ صورت نگیرد، دست از تست بر نمی دارد.

برخی از ابزار هایی که در هنگام حمله استفاده می شود:

گام چهارم: حفظ و افزایش دسترسی

نفوذگر پس از نفوذ به سیستم باید دسترسی خود را حفظ کند؛ یکی از روش های حفظ دسترسی این است که نفوذگر بعد از نفوذ، یک در پشتی (Back Door) در سیستم بگذارد.

در پشتی (Back Door) چیست؟

اگر به صورت متخصر بخواهیم بگویم:

در پشتی (Back Door) راهی برای دسترسی مجدد غیر مجاز به سیستم در هر زمان است، که این باعث دسترسی دائمی نفوذگر می شود، تا زمانی که این بد افزار شناسایی شود و از سیستم پاک شود.

در پشتی (Back Door) به دو صورت سخت افزاری و نرم افزاری وجود دارد.

بعد از این کار، نفوذگر به دنبال راهی است که سطح دسترسی خود را بالا برده و به اطلاعات و منابع بیشتر سیستم، دسترسی پیدا کند. اگر نفوذگر بتواند به سطح مدیر سیستم برسد، میتواند کنترل تمام سیستم و شبکه را به دست بگیرد و آن را مختل کند!

گام ششم: پاک کردن رد پا

بعد از تمام شدن کار و نفوذ به سیستم، حالا نیاز است که تمام رد پا ها و نشان های نفوذ را پنهان کنیم تا نفوذ شناسایی نشود.

اولین و بهترین کار این است که فایل ها log را تغییر دهیم؛ فایل های log تمام رخداد های سیستم را ثبت می کند، پس باید تمام اتفاقات حین نفوذ و بعد از نفوذ را پاک کنیم تا مسئول سیستم شک نکند.

برخی از ابزار هایی که ما را در پاک کردن رد پا کمک می کند:

- Timestomp

- CCleaner

- BleachBit

گام آخر: ارائه گزارش کامل

در مرحله آخر باید تمام روند نفوذ کامل را گزارش دهیم؛ در گزارش باید تمام آسیب پذیری ها، مشکلات امنیتی، راه های نفوذ، مشکلات ثبت رخداد، اطلاعات افشا شده و سطح محرمانگی اطللاعات در گزارش لحاظ شود.

همچنین برای رفع آسیب پذیری ها باید راهکار امنیتی ارائه شود تا تیم توسعه بتواند به راحتی آسیب پذیری های کشف شده را رفع کنند.

نتیجه: بهترین راه برای دفاع از خود در برابر حملات سایبری این است که ما تمام مشکلات امنیتی را رفع کنیم و بهترین روش برای کشف این مشکلات، انجام تست نفوذ شبیه شازی شده است که ما را از مشکلات سیستم و اپلیکیشن مطلع می کند.

دیدگاه خود را بنویسید